Безопасность карточного бизнеса [заметки]

1

Классификация и тенденции современного карточного мошенничества были всеобъемлющим образом описаны российским «гуру» платежных технологий И. М. Голдовским в его новой книге: Банковские микропроцессорные карты. М.: Центр исследований платежных систем и расчетов; Альпина Паблишерз, 2010.

2

Stand-in процессинг (STIP) — это режим обработки транзакций, когда банк-эмитент поручает ведение баз данных карт и установленных/назначенных эмитентов лимитов, а также проведение авторизации на основе этих данных альтернативному процессинговому центру.

3

июля 2009 г.

4

Key-management — процедуры управления криптографическими ключами: генерация, хранение, доставка, использование и замена ключей для криптосистем с соблюдением требований обеспечения безопасности.

5

См. примечание к ст. 158 УК РФ в ред. Федерального закона от 8 декабря 2003 г. № 162-ФЗ «О внесении изменений и дополнений в Уголовный кодекс Российской Федерации» (в ред. от 7 апреля 2010 г. № 60-ФЗ) // Собрание законодательства Российской Федерации. 2003. № 50. Ст. 4848.

6

Конфиденциальность ПИН-кода утрачивается в результате подсматривания (например, с подобной ситуацией столкнулись следователи Челябинской области при расследовании уголовного дела № 605605 в отношении Л. Б. Рудя) либо в результате небрежности держателя платежной карты. Зачастую ПИН-код записан в записной книжке или в записке, носимой с платежной картой, на самой платежной карте и т. д., например, уголовное дело № 125981, находившееся в производстве следователей г. Егорьевска (Московская область), когда платежная карта потерпевшей была похищена из сумки вместе с ПИН-кодом. Наряду с указанным можно привести пример: уголовное дело № 1-201/2006, рассмотренное в Пожарском районном суде в отношении С. Н. Шаповалова, где платежная карта и записка с ПИН-кодом были похищены из квартиры потерпевшего в ходе квартирной кражи.

7

См. постановление Пленума Верховного Суда Российской Федерации от 27 декабря 2007 г. № 51 // Российская газета. 2008. 12 янв.

8

См., например, уголовное дело № 41368 по обвинению А. П. Кравцовой в краже у своего отца П. С. Кравцова денежных средств путем использования его платежной карты (г. Невинномысск Ставропольского края).

9

См. уголовное дело № 116260 по обвинению Д. Г. Кругловой в краже денежных средств ее бабушки Л. И. Борисовой.

10

См. Уголовное дело № 1-294/07 (Мировой судья И. В. Харченко, г. Курган, Курганская область) по обвинению Л. А. Спиркиной в краже денежных средств с использованием платежной карты А. Г. Домрачевой.

11

См. ст. 159 УК РФ в ред. Федерального закона от 8 декабря 2003 г. № 162-ФЗ «О внесении изменений и дополнений в Уголовный кодекс Российской Федерации» (в ред. от 7 апреля 2010 г. № 60-ФЗ) // Собрание законодательства Российской Федерации. 2003. № 50. Ст. 4848.

12

Отметим, что использование реквизитов платежных карт для оплаты интернет-услуг (хостинг, доменные имена, реклама и др.) зачастую сопряжено с подготовкой иных преступлений: распространение детской порнографии, вымогательство, — а равно с противодействием расследованию.

13

Схема достаточно проста: пожилой человек всегда рад помощи, подсказке при наборе соответствующих цифр.

14

Например, уголовное дело № 0671621 по обвинению Н. В. Удовик в хищении денежных средств с использованием служебного положения (Сергиевский район, Самарская область); уголовное дело № 869882 по обвинению Д. М. Хамандритова в хищении денежных средств (г. Исилькуль, Омская область); и др.

15

Уголовное дело № 1-416/7-2006 по обвинению Н. А. Тихонко и Л. П. Денисова. Архив Замоскворецкого районного суда г. Москвы.

16

Уголовное дело № 745401. Следственная часть при ГУ МВД РФ по Дальневосточному федеральному округу.

17

Мул — транслитерация с англ. mule — мул, вьючное животное.

18

Чекер — транслитерация с англ. checker — контролер, проверяющий.

19

В ред. Федерального закона от 8 декабря 2003 г. № 162-ФЗ «О внесении изменений и дополнений в Уголовный кодекс Российской Федерации» (в ред. от 7 апреля 2010 г. № 60-ФЗ) // Собрание законодательства Российской Федерации. 2003. № 50. Ст. 4848.

20

Вестник Банка России. 2005. № 17.

21

См. п. 4 ст. 6 Федерального закона от 12 августа 1995 г. № 144-ФЗ «Об оперативно-розыскной деятельности» (в ред. от 28 декабря 2010 г. № 404-ФЗ) // Собрание законодательства Российской Федерации. 1995. № 33. Ст. 3349.

22

См.: Комментарий к Уголовному кодексу Российской Федерации (постатейный). 3-е изд., перераб. и доп. / под ред. А. А. Чекалина, В. Т. Томина, В. В. Сверчкова. М.: Юрайт-Издат, 2006.

23

См. главу 6, посвященную особенностям назначения экспертиз, при расследовании преступлений, совершаемых в сфере оборота платежных карт.

24

Практика применения Уголовного кодекса Российской Федерации: комментарий судебной практики и доктринальное толкование (постатейный) / А. В. Наумов; под ред. Г. М. Резника. М.: Волтерс Клувер, 2005.

25

Вестник Банка России. 2005. № 17.

26

Вестник Банка России. 2002. № 74.

27

Положение ЦБ РФ от 3 октября 2002 г. № 2-П «О безналичных расчетах в Российской Федерации».

28

Вестник Банка России. 2007. № 20–21.

29

Экономика и жизнь. 2000. № 20.

30

Щиголев Ю. В. Понятие и основные элементы подлога документов // Правоведение. 1998. № 1. С. 116–123.

31

Малый энциклопедический словарь: в 4 т. Т. 3 / Репринтное воспроизведение издания Брокгауза — Ефрона. М.: Терра, 1997.

32

Тихомирова Л. В., Тихомиров М. Ю. Юридическая энциклопедия. 5-е изд., доп. и перераб. / под ред. М. Ю. Тихомирова. М.: 2001.

33

Там же.

34

Там же.

35

Договором может быть предусмотрено удостоверение прав распоряжения денежными суммами, находящимися на счете, электронными средствами платежа и другими документами с использованием в них аналогов собственноручной подписи (п. 2 ст. 160 ГК РФ), кодов, паролей и иных средств, подтверждающих, что распоряжение дано уполномоченным на это лицом.

36

Собрание законодательства Российской Федерации. 1996. № 5. Ст. 410.

37

Потапенко Н. УК РФ не успевает за кардингом // ЭЖ-Юрист. 2004. № 13.

38

В качестве исключения можно назвать обслуживание владельцев эмбоссированных платежных карт с помощью импринтера и слипов, но если такая операция проводится с авторизацией, то доступ к счету тоже осуществляется.

39

Например, именно такие члены транснациональной преступной группы были осуждены в августе 2008 г. по уголовному делу № 152830, расследованному Следственным комитетом при МВД РФ.

40

Впрочем, часто, особенно при изготовлении «белого пластика», подобная «специализация» в группе не наблюдается.

41

См., например, уголовное дело № 167568 (Архив ГСУ при ГУВД Санкт-Петербурга, 2005 г.).

42

Одним из исключений является уголовное дело № 248100, расследованное Следственным комитетом при МВД РФ (2008 г.).

43

Так называемый скимминг. См., например, уголовное дело № 152830, расследованное Следственным комитетом при МВД РФ, по обвинению Г. Т. Илиева и Ц. Н. Божилова.

44

Например, уголовное дело № 1-686/200467/415, рассмотренное Глазовским городским судом Удмуртской Республики, по обвинению В. Славинскаса в мошенничестве и неправомерном доступе к компьютерной информации.

45

В ходе так называемого скимминга.

46

Руководящий документ ГТК при Президенте РФ. Защита от несанкционированного доступа к информации. Термины и определения. М.: Военное изд-во, 1992.

47

Подпункт 9 п. 2 ст. 1270 ГК РФ.

48

Статья 2 Федерального закона от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации»: «информация — сведения (сообщения, данные) независимо от формы их представления».

49

Руководящий документ ГТК при Президенте РФ. Защита от несанкционированного доступа к информации. Термины и определения. М.: Военное изд-во, 1992.

50

Российская газета. 2006. 29 июля.

51

Ведомости съезда народных депутатов РСФСР. 1990. № 27. Ст. 357.

52

Гражданский кодекс Российской Федерации (часть четвертая) от 18 декабря 2006 г. № 230-Ф3 // Собрание законодательства РФ. 2006. № 52 (ч. 1). Ст. 5496.

53

Комментарий к Уголовному кодексу Российской Федерации / отв. ред. В. М. Лебедев [Председатель Верховного Суда Российской Федерации].

54

См., например, уголовное дело № 152 830, расследованное Следственным комитетом при МВД РФ, по обвинению Г. Т. Илиева и Ц. Н. Божилова, которые осуществляли этап подготовки хищения путем компрометации реквизитов платежных карт и ПИН-кодов с использованием накладок на банкоматы.

55

Например, уголовное дело № 248114, расследованное Следственным комитетом при МВД РФ, по обвинению С. И. Комарова, К. В. Васильева.

56

См., например, уголовное дело № 152830, расследованное Следственным комитетом при МВД РФ, по обвинению Г. Т. Илиева и Ц. Н. Божилова.

57

Например, уголовное дело № 837430, расследованное в городе Новокузнецке Кемеровской области, по обвинению К. Г. Лопатина.

58

Для квалификации преступления недостаточно факта установки криминального оборудования на банкомат или факта наличия в криминальном оборудовании программного обеспечения. Необходимо было доказать факт работоспособности программного обеспечения и оборудования, а также получить из криминального оборудования данные для сравнения с компрометированными реквизитами платежных карт.

59

Термин «фишинг» (phishing) — измененная форма от английских слов Phone (телефон) и Fishing («рыбная ловля»). Он появился в «американском» английском для обозначения новых схем жульничества, служащих для того, чтобы выманивать у пользователей номера их кредитных карт, пароли доступа к банковским счетам и счетам платежных систем. Подробнее см. с. 36, 37.

60

Российская газета. 2008. 1 янв.

61

Комментарий к Уголовному кодексу Российской Федерации (постатейный) / В. К. Дуюнов [и др.]; отв. ред. Л. Л. Кругликов. М.: Волтерс Клувер, 2005.

62

Постановление Пленума Верховного Суда Российской Федерации от 27 декабря 2007 г. № 51. О судебной практике по делам о мошенничестве, присвоении и растрате // Российская газета. 2008. 12 янв.

63

Пластиковые карты / Л. В. Быстров, А. С. Воронин, А. Ю. Гамольский [и др.]. 5-е изд., перераб. и доп. М.: БДЦ-пресс, 2005. С. 321–324.

64

Данная позиция нашла свое подтверждение в судебной практике. См. уголовное дело № 50570 от 31 августа 2007 г., Йошкар-Ола. Эквайринг АТМ.

65

Постановление Пленума Верховного Суда Российской Федерации от 27 декабря 2007 г. № 51. О судебной практике по делам о мошенничестве, присвоении и растрате // Российская газета. 2008. 12 янв. Данная позиция также нашла свое подтверждение в судебной практике. См. уголовное дело № 7013396 от 11 октября 2007 г., Астрахань. Эквайринг ТСП; уголовное дело № 044162 от 11 марта 2008 г., Москва. Эквайринг ТСП; уголовное дело № 248100, Санкт-Петербург. Фабрика «Leroy».

67

Перевод стандартов PCI на русский язык доступен на сайте www.pcisecurity.ru

68

Более подробное описание стандарта PA DSS см. далее.

69

Актуальный список компаний, имеющих статус ASV, доступен на сайте Совета по безопасности www.pcisecuritystandards.org

70

Подробнее см. далее подраздел «Описание программы Visa AIS».

71

Описание SDP приведено далее в подразделе «Описание программы MasterCard SDP».

72

По адресу [email protected]

74

Более подробно со стандартом можно ознакомиться на сайте Совета по безопасности PCI: https://pcisecuritystandards.org/security_standards/ped/index.shtml

Список программного обеспечения, успешно прошедшего сертификацию по стандарту PCI PA DSS, можно получить на сайте Совета по безопасности PCI: https:// pcisecuritystandards.org/security_standards/vpa/vpa_approval_list.html

75

Список программного обеспечения, успешно прошедшего сертификацию по стандарту PCI PA DSS, можно получить на сайте Совета по безопасности PCI: https://pcisecuritystandards.org/security_standards/vpa/vpa_approval_list.html

76

На момент сдачи книги в печать.

77

Подробно о требованиях стандарта PCI DSS см. предыдущий раздел книги.

78

Квалифицированный аудитор систем безопасности (см. предыдущий раздел).

79

Пен-тест (penetration test, pentest) — тест на проникновение.

80

Подробнее о видах мошенничества с банковскими картами, уголовной ответственности и судебной практике в данной сфере см. раздел «Мошенничество в сфере банковских платежных карт».

81

Собрание законодательства Российской Федерации. 2002. № 52 (ч. I) Ст. 5140.

82

ERD-диаграмма (Entity-Relationship Diagram) — это диаграмма «сущность — связь» — способ определения данных и отношений между ними, обеспечивающий детализацию хранилищ данных проектируемой системы, включая идентификацию объектов (сущностей), свойств этих объектов (атрибутов) и их отношений с другими объектами (связей).

83

На сайте http://www.securitylab.ru/vulnerability (данный ресурс поддерживается компанией Positive Technologies) продемонстрировано, сколько различных подходов можно найти для реализации такого рода уязвимостей.

84

ICMP-туннель — скрытый канал для передачи данных, организованный между двумя узлами, использующий IP-пакеты с типом протокола ICMP (обычно e^o request, e^o reply). ICMP-туннель используется для обхода запретов на передачу информации на межсетевых экранах.

85

Ping — утилита для проверки соединений в сетях на основе TCP/IP.

86

Shell — интерпретатор команд операционной системы.

87

Злоумышленник получает информацию, например, путем сбора информации о служащих объекта атаки, с помощью обычного телефонного звонка или путем проникновения в организацию под видом ее служащего. Например злоумышленник может позвонить работнику компании (под видом технической службы) и выведать пароль, сославшись на необходимость решения небольшой проблемы в компьютерной системе. Очень часто этот трюк проходит.

88

IM — Instant messenger — способ обмена сообщениями через Интернет и службы мгновенных сообщений (ICQ, QIP и др.).

89

WASC — консорциум, объединяющий международные группы экспертов, разрабатывающих стандарты безопасности в сфере Интернета.

90

Настройка host-to-any позволяет с определенного адреса получать возможность соединиться с чем угодно, any-to-host — кому угодно соединиться с определенным адресом, any-to-any — всем адресам со всеми адресами (такой вариант настройки говорит о том, что либо файрвол не нужен вообще в данном случае, либо работает только для введения логов, ничего не блокируя).

91

Имеется ввиду ситуация, когда администраторы никак не документируют и ни с кем не согласовывают никаких изменений, которые они проводят на обслуживаемых серверах и приложениях, а когда возникают вопросы «кто?» или «зачем?», то ответов в итоге не поступает.

93

Квадрантом с лидерами по шкале «Полнота видения», т. е. по количеству поддерживаемых систем для быстрого подключения (слева направо) и общим функциональным способностям (снизу вверх) является верхний правый квадрант, соответственно, чем продукт выше и правее, тем его рейтинг выше.

94

Полную версию данного документа можно посмотреть по адресу http:// www.gartner.com/ it/content/1380400/1380414/june_30_security_information_mnicolett.pdf, но всегда лучше проверить актуальную версию.

95

ИС — информационная система

97

Уязвимости нулевого дня.

98

Бэкдор, backdoor (от англ. back door, черный ход) — программа или набор программ, которые устанавливает взломщик (хакер) на взломанном им компьютере после получения первоначального доступа с целью повторного получения доступа к системе. При подключении предоставляет какой-либо доступ к системе (как правило, это командный интерпретатор: в GNU/Linux — Bash, в Microsoft Windows NT — cmd).

99

Различные программы, или утилиты, позволяющие использовать устройство, подключенное в USB-порт удаленного компьютера, как будто оно подключено в USB-порт вашего локального ПК.

100

Различные утилиты для удаленного управления компьютером по сети. При наличии бэкдора использовать не обязательно, но иногда более удобно.

101

Кейлогер, кейлоггер, keylogger (англ. key — клавиша и logger — регистрирующее устройство) — это программное обеспечение или аппаратное устройство, регистрирующее каждое нажатие клавиши на клавиатуре компьютера.

102

«Компьютерный сборщик судебных улик», иными словами программно-аппаратные средства для сбора информации, скрытой глубоко в операционной системе, с целью получения доказательств о каком-либо неправомерном использовании компьютера.

103

Скачать данную утилиту можно по адресу http://sourceforge.net/projects/usbhistory/. Кроме того, можно найти и комплексное решение, в которое вошли многие признанные утилиты в области расследований инцидентов нарушения ИБ, — например, WinTaylor (http://www.caine-live.net/page2/page2.html).

104

Например, см.: Платежные карты: бизнес-энциклопедия. М.: Маркет ДС, 2008.

105

Генерацию ключей можно осуществлять в серверной.

106

Конечно, можно рассматривать ПЦ как некую замкнутую единую нераспределенную систему, не имеющую связи с внешними источниками данных, но в этом случае ПЦ не может считаться ЦОДом, поскольку данные не поступают извне, а формируются внутри системы, которая сама же является их потребителем. Подобную систему можно рассматривать лишь как хранилище информации, и к процессинговому центру ее уже отнести нельзя.

См. раздел «Международные стандарты безопасности PSI DSS» наст. книги.

107

См. раздел «Международные стандарты безопасности PSI DSS» наст. книги.

109

Подробно о данном стандарте см. раздел «Стандарты международных платежных систем PCI DSS».

110

«Тонкие клиенты» для аутсорсинга процессинга, Intelligent Enterprise. Спецвыпуск 1. 2007. http://www.iemag.ru/interview/detail.php?ID=20823&sphrase_id=47700

111

Авторы методики — Г. В. Саенко, О. В. Тушканова. Организация-разработчик — Экспертно-криминалистический центр МВД России. При разработке типовой методики использованы печатные материалы, указанные в списке литературы.

112

Валидность — степень соответствия показателя тому понятию, которое он призван отражать.

113

Сведения из электронных баз платежных систем можно получить через отдел компьютерных экспертиз и технологий ЭКЦ МВД России либо запросив (через следователя) платежную систему или организацию, занимающуюся обслуживанием платежных карт.

114

В платежной системе Maestro номер в реквизитах внешнего оформления карты может не совпадать с номером, расположенном на магнитной полосе данной карты.

115

Если на третьей дорожке установлено наличие информации, привести ее содержание.

116

Указывается при наличии информации в электронных базах платежных систем.

117

Указывается при наличии информации на первой дорожке магнитной полосы.

Кредитная или расчетная указывается в зависимости от типа продукта и устанавливается по электронным базам данных платежных систем. Если информация о типе продукта в базах данных платежных систем не указана, то термин «кредитная/расчетная» может быть заменен на термин «платежная».

118

Кредитная или расчетная указывается в зависимости от типа продукта и устанавливается по электронным базам данных платежных систем. Если информация о типе продукта в базах данных платежных систем не указана, то термин «кредитная/расчетная» может быть заменен на термин «платежная».

Перед вами книга-практикум, которая поможет начать продвигать свой личный бренд, привлекать клиентов для своего бизнеса уже сегодня и получать внимание СМИ. Из неё вы узнаете, какие инструменты бесплатной популярности (фрипаблисити) существуют и с чего проще всего начать, если вы эксперт, коуч, психолог, блогер, владелец салона, стилист или дизайнер.

В книге описываются технологии освоения Луны в форме вольнодумных рассказов и повествований, способные оживить естественный спутник Земли в короткий срок. Рассказы — все, за исключением «Торпедо», — непосредственным образом вытекают из проекта «Освоение Луны в ХХI веке», как из Начала.

Некоторые события в нашей жизни вызывают стресс, поэтому, чтобы не пасть духом и не заболеть, нам нужно научиться отделять себя от жизненных обстоятельств. К счастью, этим умением под силу овладеть любому, а в награду можно получить ясность ума и перспективу. Все это уменьшит стресс и поможет вам достичь своих целей. Книга предназначена для руководителей, менеджеров и всех, кто хочет научиться контролировать стресс. На русском языке публикуется впервые.

Первая книга о сверхпопулярной компании Airbnb, которая произвела революцию в своей индустрии. Как трем обычным парням удалось вызвать «золотую лихорадку» в туристическом бизнесе и почему сфера их услуг вдруг превратилась в целое социальное явление? Автор книги предлагает заглянуть за кулисы Airbnb и посмотреть, как создавалась компания. В этой книге вы найдете: Понимание того, что делает продукт широко востребованным; Секрет фирмы, позволившей Airbnb стать обладательницей крупнейшего «номерного фонда» в мире; Советы от создателей Airbnb по решению кризисных ситуаций; Вдохновение для создания и ведения собственного бизнеса.

Вторая из серии книг о раскрытии секретов новых электронных денег. Книга познакомит с очередной звездой криптографии, оставляя читателю свободу самому решить – является ли Эфир очередной киберугрозой для мировой экономики, или платформа Ethereum – это просто логическая последовательность цифрового развития человечества. Параллельно с этим перед читателем раскроется более детально так нашумевшее название «смарт-контракт».

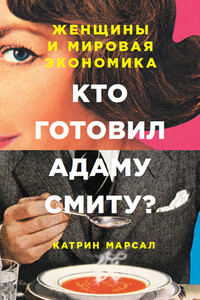

До сих пор в экономике доминирует мужской взгляд и не учитывается женский домашний труд, который хоть и не оплачивается, но играет огромную роль. Именно поэтому большинство экономических моделей содержат существенную погрешность. В своей книге Катрин Марсал рассказывает о главных ошибках мужчин-экономистов, о явном и скрытом влиянии женщин на экономику.